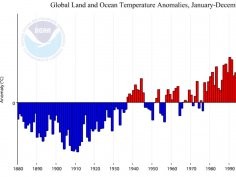

Kilka dziesięcioleci powyżej średniej

27 lutego 2015, 12:10Osoby, które w marcu skończą 30 lat nigdy nie doświadczyły miesiąca, w którym średnie temperatury byłyby niższe od średniej z lat 1901-2000. Co miesiąc US National Climatic Data Center szacuje średnią temperaturę powierzchni Ziemi. Następnie temperatura ta jest porównywana ze średnią dla odpowiednich miesięcy z całego XX wieku. Różnica pokazuje odchylenie od średniej.

Fałszywe wspomnienia trzmieli

27 lutego 2015, 11:15U trzmieli również mogą występować fałszywe wspomnienia. Naukowcy zaczynają podejrzewać, że to zjawisko rozpowszechnione w królestwie zwierząt.

Ściślejszy nadzór nad dostawcami internetu

27 lutego 2015, 09:51Amerykańscy prawodawcy uznali wczoraj, że usługa dostarczania łączy internetowych jest „usługą telekomunikacyjną”. Oznacza to ściślejszy nadzór państwa nad providerami. Najnowsze przepisy zostały skrytykowane przez dostawców internetu, którzy zapowiadają, że będą starali się obalić je w Senacie i przed sądami.

Przydatny troll

27 lutego 2015, 06:14Niepochlebnym mianem trolla patentowego określa się firmę lub osobę, które posiadanej przez siebie własności intelektualnej – do której prawa najczęściej kupili - nie wykorzystują do produkowania towarów czy świadczenia usług, a zarabiają, pozywając przedsiębiorstwa naruszające ich patenty. Działalność taką postrzega się zwykle jako szkodliwą, jednak profesor Stephen Haber z Uniwersytetu Stanforda, że działalność trolli patentowych może być korzystna dla wynalazców i pobudzać innowacyjność

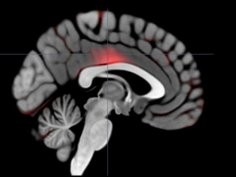

Powstała 'mapa' budowy mózgu w dwóch typach ekstrawersji

26 lutego 2015, 13:28Naukowcy z Brown University zmapowali podobieństwa i różnice między dwoma rodzajami ekstrawersji: ekstrawersją afiliacyjną i sprawczą.

Chiny stawiają na własne IT

26 lutego 2015, 12:40Chińskie władze usunęły z listy zatwierdzonych dostawców kilka wielkich koncernów z branży IT. Decyzja ma związek albo z doniesieniami o szeroko zakrojonych akcjach wywiadowczych prowadzonych przez państwa Zachodu, głównie przez USA i Wielką Brytanię, albo też jest podyktowana chęcią ochrony własnego rynku

Potężny stary kwazar

26 lutego 2015, 11:07Odkrycie kwazaru SDSS J0100+2802 to bardzo ważny krok w kierunku zrozumienia ewolucji tych najpotężniejszych obiektów we wszechświecie. Tym, co czyni SDSS J0100+2802 wyjątkowym jest jego wiek. To najjaśniejszy kwazar z początków wszechświata zasilany przez najbardziej masywną czarną dziurę z tego okresu

Silnik odrzutowy z drukarki

26 lutego 2015, 10:09Australijscy eksperci zaprezentowali pierwszy w historii drukowany silnik odrzutowy. Tego typu urządzenia mają zużywać mniej paliwa, być lżejsze i tańsze od silników produkowanych obecnie. Inżynierowie z Monash Univeristy oraz powołana przez uczelnię firma Amaero Engineering już tworzy tajne prototypy dla Boeinga, Airbusa, Raytheona oraz Safrana

Oferują 3 miliony za cyberprzestępcę

25 lutego 2015, 13:10FBI i amerykański Departament Sprawiedliwości wyznaczyły nagrodę w wysokości 3 milionów dolarów w zamian za pomoc w schwytaniu Jewgienija Michajłowicza Bogaczewa, jednego z najbardziej poszukiwanych cyberprzestępców.

Stare dziury na celowniku przestępców

25 lutego 2015, 12:51HP informuje, że do atakowania systemu Windows cyberprzestępcy wykorzystują przede wszystkim stare luki, których nie załatali właściciele zaatakowanych maszyn. Z najnowszego raportu dowiadujemy się, że w ubiegłym roku w aż 33% ataków udało się zainfekować maszynę poprzez dziurę w Windows, którą Microsoft załatał w 2010 roku